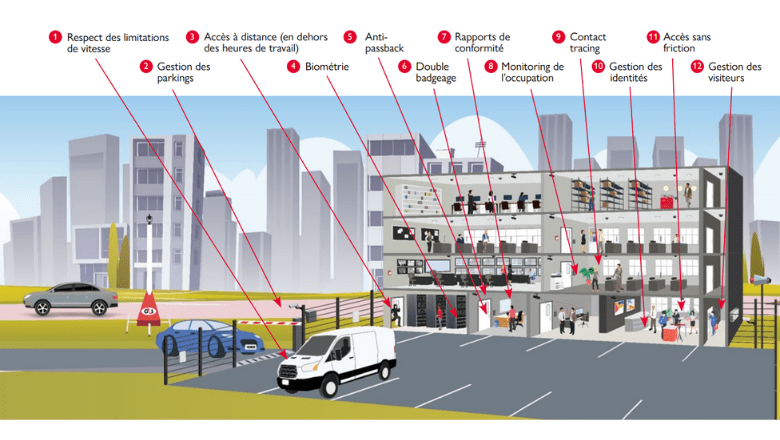

Le contrôle d’accès en pratique

1. Respect des limitations de vitesse

Gérer les flux de circulation et faire respecter les limitations de vitesse sur un site peut constituer un défi. C’est pourtant crucial pour la sécurité du personnel. Cependant, l’utilisation de caméras ANPR autour d’un site permet d’identifier rapidement les conducteurs en excès de vitesse et les embouteillages.

2. Gestion efficace des parkings

Les systèmes de contrôle d’accès peuvent lier le système ANPR à une liste approuvée de plaques d’immatriculation autorisées à accéder à un parking spécifique, ce qui permet de le gérer sans recourir à du personnel. Des systèmes similaires peuvent également être utilisés pour faire respecter les limitations de vitesse sur le site.

3. Accès à distance

Pour les entreprises qui ont souvent des livraisons ou des visites en dehors des heures normales d’ouverture, la présence de personnel de sécurité peut être trop coûteuse à justifier. Cependant, les systèmes de contrôle d’accès avec monitoring à distance peuvent fournir ce service sans agents de gardiennage sur place.

4. Biométrie

Les données biométriques constituent un moyen plus sûr de contrôle d’accès, car elles ne peuvent être partagées avec autrui. Les technologies comprennent la reconnaissance faciale, la reconnaissance de l’iris, les lecteurs de paume et les lecteurs d’empreintes digitales. L'application de la biométrie doit être évaluée dans le contexte de la législation en vigueur.

5. Anti-passback & anti-tailgating

Il est parfois possible de contourner le contrôle d’accès en passant son badge à quelqu’un pour lui permettre d’entrer dans une zone ou en tenant une porte pour laisser passer quelqu’un. Pour les zones de haute sécurité, des sas (mantraps) permettent d’éviter ces problèmes.

6. Double badgeage ciblé

Une double identification peut être requise pour les zones de haute sécurité, éventuellement à l’aide d’un sas et au besoin via un accès sans friction.

7. Rapports de conformité efficaces

Les rapports de conformité peuvent être un élément-clé d’un système de contrôle d’accès ou d’un système intégré, que ce soit pour fournir les données permettant de réduire les failles ou pour répondre aux normes en vigueur et éviter les amendes.

8. Monitoring de l’occupation

Les données d’analyse du logiciel de contrôle d’accès peuvent être utilisées pour compter le nombre d’entrées et de sorties dans une zone spécifique afin de s’assurer que le nombre d’occupants défini n’est jamais dépassé.

9. Contact tracing

La base de données de contrôle d’accès peut être utilisée, en cas de pandémie, pour identifier où s’est rendu le personnel testé positif à un virus et où il a été en contact avec d’autres personnes.

10. Gestion efficace des identités

Une mauvaise gestion des identités peut annuler tous les avantages d’un bon système de contrôle d’accès, par exemple lorsque d’anciens collaborateurs conservent leurs droits de sécurité. Les systèmes bien conçus peuvent être intégrés avec d’autres systèmes, comme le payroll, de sorte que les droits de sécurité d’une personne lui soient retirés dès qu’elle ne fait plus partie du personnel.

11. Accès sans friction

Avec la pandémie, il est plus que jamais nécessaire d’éviter la contamination par les surfaces. Divers types de lecteurs sans friction peuvent contribuer à améliorer la santé et la sécurité sans compromettre le contrôle d’accès. Les lecteurs de proximité, les lecteurs à balayage manuel, les lecteurs d’identifiants mobiles, les lecteurs biométriques, les boutons sans contact et la reconnaissance faciale en font partie.

12. Gestion des visiteurs

Il est possible de concevoir des systèmes qui contrôlent les visiteurs en leur faisant emprunter des itinéraires « sûrs » et en veillant à ce que leur hôte soit automatiquement informé de leur arrivée. De plus, ces systèmes retirent les droits de sécurité des visiteurs après leur réunion et sont en mesure de fournir une liste d’évacuation en cas d’incendie.

En savoir plus ?

Téléchargez notre guide 'Contrôle d'accès' et découvrez à quoi prêter attention dans tout nouveau projet de contrôle d’accès et pourquoi toute initiative doit faire partie d’un programme de sécurité intégrée.